Киберпреступники и пандемия COVID-19

Пандемия COVID-19 потребовала активизации сбора информации и обмена ею между медицинскими организациями, пациентами, больницами, поставщиками и другими предприятиями. В свою очередь, это стало предвестником всплеска кибератак, которым подвергаются медицинские учреждения. Последний отчет HIMSS по здравоохранению и межотраслевой кибербезопасности показал, что киберпреступники, поддерживаемые государством хакерские группы и другие участники мошеннических действий реорганизуются, чтобы извлечь выгоду из кризиса COVID-19. Но проблемы безопасности в отрасли не являются чем-то новым, и коронавирусный кризис, скорее всего, усугубит существующие проблемы.

Исследователи израильской фирмы Check Point Software Technologies, занимающейся вопросами кибербезопасности, утверждают, что за последние несколько недель произошел 30-процентный скачок числа кибератак, связанных с коронавирусами, при этом во всем мире число таких атак составляет 192 000 в неделю. В ходе этих атак использовались поддельные веб-сайты с "corona" или "COVID" в имени домена, файлы с именами, связанными с "corona", или электронные письма с темами, связанными с коронавирусами.

Фишинг как основной инструмент мошенников

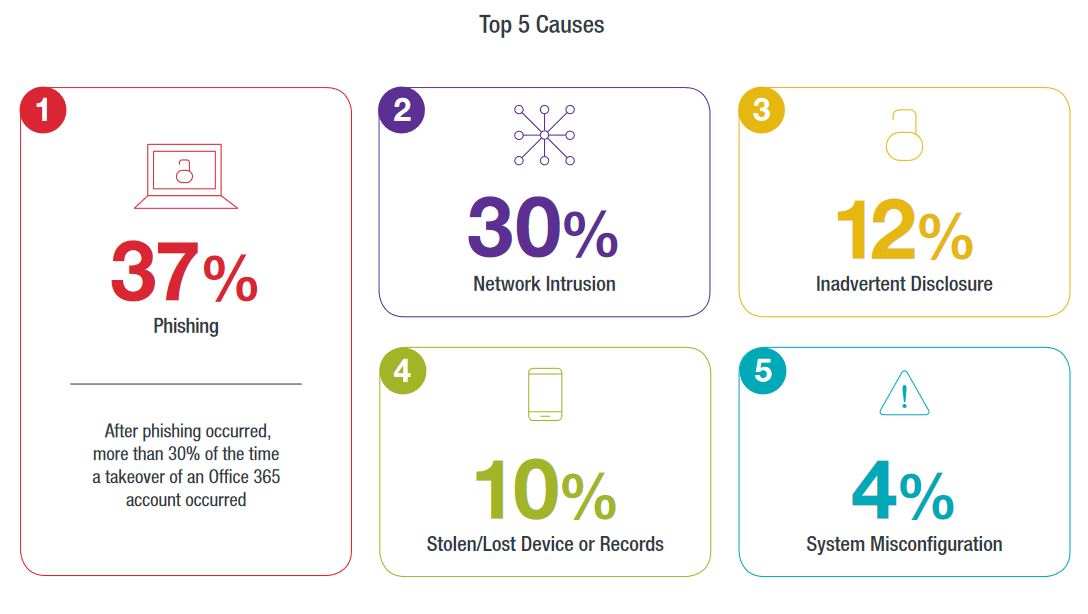

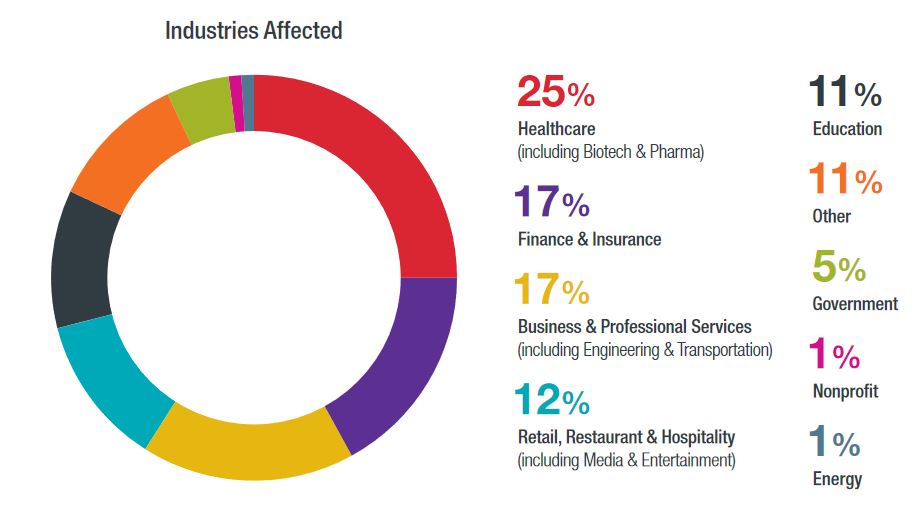

Согласно недавно опубликованному отчету BakerHostetler Data Security Incident Response Report, фишинг стал наиболее распространенной причиной утечек данных среди инцидентов в 2019 году. Почти четверть этих инцидентов произошла в сфере здравоохранения, включая биотехнологии и фармацевтику. Преступники также активно занимаются финансовым мошенничеством (в том числе в отношении платежей, стимулирующих экономику), кражей интеллектуальной собственности, распределенными кампаниями отказа в обслуживании и многим другим. Среди этих атак были фишинговые кампании, проводимые хакерами, выдающими себя за известные организации и компании, такие как Всемирная организация здравоохранения, Zoom, Microsoft или Google, в попытке украсть информацию, отмечают исследователи Check Point.

Получив доступ к системе через фишинг, злоумышленники чаще всего захватывали учетные записи Office365 пользователей, устанавливали программы выкупа, вредоносные программы или вторгались в сеть. Вымогательские программы, количество которых резко выросло в прошлом году, являются основным инструментом мошенников. И это повлияло на все сегменты отрасли. При этом в отчете BakerHostetler отмечается, что "у регулирующих органов нет ни времени, ни ресурсов для расследования каждого инцидента". Что касается крупных нарушений, при которых были похищены данные 500 и более человек, то регулирующие органы начинают реагировать серьезнее. При этом, хотя эти расследования могут быть обременительными и дорогостоящими для организаций в плане реагирования, лишь немногие из них фактически приводят к штрафу для организации. Из 511 нарушений в отношении 500 и более лиц, о которых сообщалось в 2019 году, отмечается в докладе, штрафы были применены лишь в 11 случаях.

И Интерпол, и Европол предупреждали об огромных всплесках мошенничества с COVID-19. В середине апреля компания Google сообщила, что ежедневно видела более 18 миллионов вредоносных и фишинговых сообщений, связанных с мошенничеством с COVID-19, отправляемых только через Gmail, в дополнение к 240 миллионам спамовых сообщений, связанных с COVID-19.

Отчет компании Verizon о расследовании нарушений данных за 2019 год показал, что 32% случаев нарушения корпоративных данных начинались с фишинговых сообщений электронной почты. Фишинг присутствовал в 78% случаев кибершпионажа.

Исследователи Check Point обнаружили, например, что киберпреступники недавно отправляли вредоносные электронные сообщения, выдавая себя за ВОЗ, из домена who.int. Для заманивания жертв тема письма была указана как "Срочное письмо от ВОЗ: Первое испытание/обновление вакцины человека для COVID-19", и в нем содержался файл с вредоносной программой. Жертвы, нажавшие на этот файл, в итоге загрузили вредоносную программу, сказали исследователи.

Исследователи также обнаружили два примера электронных писем, якобы отправленных ООН и ВОЗ с просьбой о пожертвованиях или с информацией о средствах для борьбы с вирусом. По словам исследователей, в этих письмах предлагалось отправить деньги на несколько известных биткойн-кошельков.

Считается, что организации здравоохранения стали мишенью агрессивных кибератак из-за масштабного лечения пациентов, связанного с COVID-19, интенсивного использования служб лабораторного тестирования, служб тестирования вакцин и/или лабораторий биобезопасности. Цели также включают в себя цепочки поставок компаний, которые стремятся приобрести медицинское оборудование, такое как маски или перчатки в Интернете, а также виртуальные частные сети.

Киберугрозы в условиях самоизоляции

Авторы исследования BakerHostetler отмечают, что социальные изменения, произошедшие в условиях пандемии, скорее всего, сделают организации уязвимыми для нападений.

"Киберпреступники уже пользуются ситуацией, созданной COVID-19, и сотрудники, к сожалению, также непреднамеренно обнародуют конфиденциальные данные или будут способствовать атаке с целью получения выкупа, - говорится в отчете. - Организации вынуждены быстро приспосабливаться к работе из дома из-за требований самоизоляции по всему миру, и это ухудшает ситуацию. При этом люди, не привыкшие работать на дому, могут не распознать попытки нарушения безопасности".

В последние несколько недель исследователи продолжали наблюдать, как киберпреступники используют фальшивые домены Zoom для своей фишинговой деятельности. За этот период было зарегистрировано 2449 новых доменов, связанных с Zoom. Все эти домены были поддельными. Из них 1,5% были признаны вредоносными веб-сайтами (32), в то время как 13%, или 320, были подозрительными, хотя еще не доказали свою вредоносность, сказали исследователи. С января 2020 года во всем мире было зарегистрировано 6576 доменов, связанных с Zoom.

Аналогичные платформы Microsoft Teams и Google Meet также использовались для заманивания жертв.

Рекомендации

Для обеспечения безопасности данных эксперты, среди прочих мер, очередной раз рекомендуют внедрять многофакторную аутентификацию, обучать сотрудников передовым методам и учитывать требования безопасности во всех применимых правилах.

Пользователи должны защитить себя, подозрительно относясь к любому электронному письму или сообщению от знакомого бренда или организации, в котором просят нажать на ссылку или открыть вложенный документ, независимо от того, насколько официальным он кажется. "Законное электронное письмо никогда не должно просить вас предпринять эти действия", - отмечают эксперты.

Пользователи также должны остерегаться похожих доменов, орфографических ошибок в сообщениях электронной почты или веб-сайтах, а также незнакомых отправителей; они должны быть осторожны с файлами, полученными по электронной почте от неизвестных отправителей, особенно если они подскажут какое-либо действие, которое обычно не выполняется. Пользователи также должны убедиться в том, что они заказывают товары онлайн из аутентичного источника. Один из способов сделать это - не нажимать на рекламные ссылки в электронных письмах, а вместо этого нажать на нужного продавца в Google и нажать на ссылку на странице результатов Google.

Пользователи также должны опасаться "специальных предложений", таких как лекарство от коронавируса стоимостью 150 долларов США, и следить за тем, чтобы они не использовали пароли повторно в различных приложениях и аккаунтах.

Обзор подготовлен по материалам Healthcare IT News, Times of Israel, Health Tech Insider, IEEE Spectrum