Новая технология обнаружения вредоносного кода в имплантированных медицинских устройствах

Во всем мире каждый день появляются почти миллион новых форм вредоносного программного обеспечения. Компьютерные системы сегодня уже научились более или менее защищать от таких угроз, но есть категория подключенных к Сети устройств, которые никогда не получают обновлений программного обеспечения, позволяющие защитить их от хакеров. Речь идет о имплантируемых медицинских устройствах, которые "встроены" в тела уже миллионов людей.

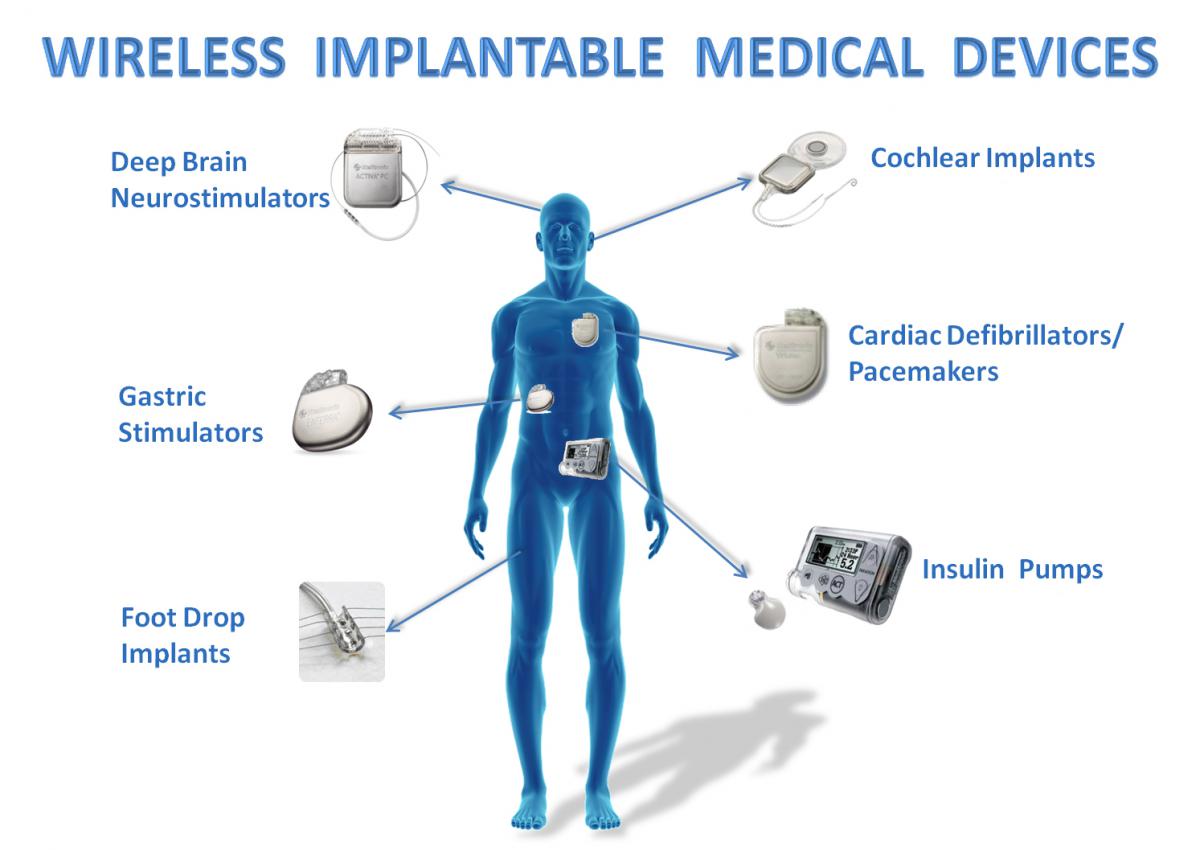

Согласно предсказаниям аналитиков, к 2020 году большая часть из 20 млрд электронных приборов в мире будет подключена к Интернет и миллионы из них - это имплантируемые медицинские устройства. Это сердечные кардиостимуляторы и дефибрилляторы для людей с аритмией, инсулиновые помпы для диабетиков и нейростимуляторы мозга для людей с болезнью Паркинсона.

И хотя пока еще не были зафиксированы случаи "взлома", например, кардиостимуляторов, исследователи в сфере информационной и сетевой безопасности считают, что это вполне может произойти уже скоро. В таком случае предсказать последствия невозможно - может произойти что угодно, вплоть до остановки сердца у человека, подвергнувшегося атаке, рассказывает Medical News.

Специалисты из Аризонского университета (США) во главе с Романом Лысецким разработали технологию, позволяющую обнаруживать вредоносный код в имплантируемых медицинских устройствах без необходимости физического доступа к ним. Технология опирается на обнаружение минимальных изменений во времени, за которое данные передаются из, например, кардиостимулятора в журнал данных работы сердца, что позволяет обнаружить потенциальное присутствие в устройстве вредоносной программы.

Кардиостимулятор может быть сконфигурирован таким образом, чтобы отсылать данные в журнал каждые три миллисекунды или отсылать определенного типа данных, такие как показания деятельности желудочков или предсердия через 10 миллисекунд. Любое отклонение от точно определенного по времени процесса может стать сигналом присутствия вредоносной программы. В этом случае врачу отсылается предупреждающий сигнал, а медицинский специалист может немедленно удаленно предпринять определенные меры, причем пациент об этом может даже никогда и не узнать.

Технология, разработанная в Аризонском университете, также позволяет обнаружить и мимикрию вредоносной программы, если хакеры очень тонко перестраивают работу имплантированного устройства, чтобы избежать обнаружения. В настоящее время специалисты достигли 100%-уровня обнаружения мимикрирующего вредоносного кода, используя в своих опытах прототип кардиостимулятора.

Сейчас Лысецкий с коллегами работают и над другим проектом, в котором разрабатывается технология обнаружения атак, отличных от вышеупомянутых. В частности, они разрабатывают математическую модель анализа изменений не только во времени передачи сигнала, но и в потреблении энергии или электромагнитного излучения. Эти работы команда ведет по заказу военного ведомства США.