Как обеспечить защиту медицинской информации

Любая компания, выпускающая медицинские изделия с программным обеспечением, которая хочет быть конкурентоспособной на рынке цифрового здравоохранения, должна будет заложить в разработку упреждающий подход к кибербезопасности и рассматривать его как инструмент, способствующий развитию бизнеса, а не центр затрат.

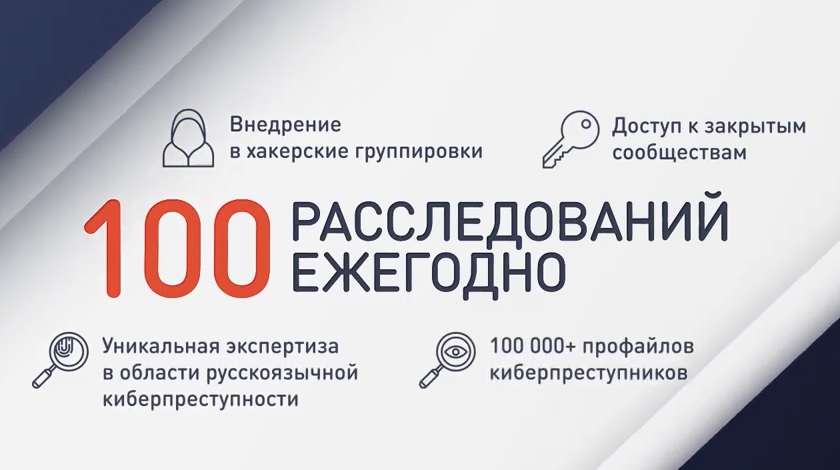

В Group-IB работают признанные мировые эксперты по информационной безопасности, которые расследуют самые сложные киберпреступления.

Чтобы узнать больше о возможностях Group-IB и проблемах кибербезопасности цифровой медицины, мы обратились к руководителю департамента системных решений Антону Фишману.

Безопасность данных уже несколько лет остается горячей темой в средствах массовой информации. В прошедшем году тоже были сообщения об утечке данных о здоровье пациентов. Могли бы Вы прокомментировать самые громкие случаи и высказать экспертное мнение, что могло спровоцировать нарушение кибербезопасности?

- В прошлом году мы видели много кейсов, связанных с утечками данных пациентов. Не все из них были связаны с кибератаками, многие утечки были спровоцированы банальной халатностью – известны случаи, когда данные о пациентах и их истории болезни находили на свалках. Если говорить про медицинские данные, которые были похищены онлайн или были найдены экспертами по кибербезопасности в ходе проверок медицинских систем, то причина, по которой эти данные оказались во всеобщем доступе, кроется в безответственном отношении к хранению данных.

В нашей стране вопрос обеспечения сохранности медицинских данных пока не такой острый, как, например, вопрос сохранности финансовых данных и данных банковских карт. В случае с кражей финансовой информации, мы понимаем, что мы теряем – наши деньги могут украсть. Говоря же о медицинских данных, которые являются не менее серьезным активом, у нас принято думать, что они никому не нужны, хотя они могут использоваться злоумышленниками в атаках с использованием социальной инженерии либо для нанесения вреда чьей-то репутации.

Следствием такой ситуации является то, что больницы, медицинские учреждения и производители медицинского оборудования, когда проектируют системы защиты, не вкладывают с них достаточное количество ресурсов.

Для решения этой проблемы стоит в первую очередь поменять отношение к проблеме хранения медицинских данных. Сегодня различные онлайн системы, интегрированные в инфраструктуру медицинских учреждений, разрабатываются с позиции удобства – врачам и пациентам должно быть удобно работать с данными в системе – между тем о безопасности мало кто думает.

Вторая проблема связана с медицинским оборудованием, которое стоит в больницах, либо с устройствами, относящимися к Интернету вещей (Internet of things – англ.), которыми являются имплантаты, сердечные кардиостимуляторы и др.

Оборудование, которое стоит в больницах, может работать на протяжение десятилетий, в то время как операционные системы, на которых работает это оборудование устаревают очень быстро – даже сегодня можно найти медицинские аппараты, которые работают на Windows XP, Windows Vista, Windows ME, что не допускается при использовании в других современных системах, таких как, например, автономные автомобили или финансовые терминалы.

Это позволяет злоумышленникам через уязвимости в старых операционных системах, либо специализированном ПО нарушить работу этого оборудования – подменить прошивку, изменить какие-то параметры или даже подключиться к этим системам для того, чтобы выкрасть данные.

В каких случаях и как часто могут быть взломаны целевые устройства или инструменты, которые генерируют данные в медицинском профиле пациента? Известно, что в 2017 году FDA подтвердило уязвимость имплантируемых сердечных устройств одного производителя. В случае взлома злоумышленники могли бы использовать доступ к этим устройствам для преждевременного разряда батареи или изменения частоты кардиостимулятора. Известны ли Вам еще какие-то случаи, когда уязвимость программного обеспечения может поставить в опасность жизнь пациента?

- Что касается имплантатов, они тоже являются устройствами Интернета вещей, которые также разрабатываются в первую очередь из соображений низкого энергопотребления и удобства, а не безопасности. Любые устройства Интернета вещей имеют возможность внешнего подключения для перепрошивки, изменения их параметров и т.п. Ничто не мешает злоумышленнику при недостаточной защите воспользоваться этой возможностью.

Злоумышленники владеют техниками взлома куда более продвинутых в плане кибербезопасности устройств. В теории в любом имплантате можно найти уязвимости и взломать его. Нужно понимать, что в будущем преступники могут попытаться это использовать для того, чтобы влиять на конкретных людей, например.

А что вы думаете о рисках пациентов, использующих их устройства? Как они могут убедиться, что заявленное качество и кибернадежность соответствуют рекламе?

- На текущий момент у них нет такой возможности. Для того, чтобы она появилась, должны быть разработаны единые стандарты защиты для медицинского оборудования, именно имплантируемого. Эти стандарты, в свою очередь, должны быть проверены компаниями, занимающимися аудитом в сфере кибербезопасности.

Есть ли какие-то универсальные решения, обеспечивающие кибербезопасность цифрового медицинского оборудования, или каждому прибору требуется дополнительная персональная доработка, а каждому клиенту – свое решение?

- Никаких универсальных решений не существует, как я уже сказал, если мы говорим не про медицинское оборудование, а про «умные» устройства или приборы для имплантации, это проблема всего рынка Интернета вещей. Должны быть единые стандарты, проверенные и утвержденные, на которые будут ориентироваться все производители такого оборудования. Сейчас таких проверенных стандартов нет.

Если мы говорим про медицинское оборудование, стоящее в больницах, каких-то универсальных решений опять же нет, их надо разрабатывать с учетом соображений безопасности и возможных ошибок – человеческого фактора – а также с учетом риска того, что его попытаются взломать. Помимо этого, необходимо закладывать возможность их апгрейда с учетом современных требований по безопасности.

Какие услуги предлагает Ваша компания? Насколько легко компании-производителю медицинских устройств интегрироваться и работать с Group-IB ?

- Если мы говорим про инфраструктуру, то инфраструктура больниц, или компании-производителя медицинского оборудования в глобальном смысле не сильно отличается от инфраструктуры других предприятий с которыми мы работаем, например, банков, и мы точно так же можем говорить о построении модели угроз для таких компаний (одним из самых подверженных атакам процессов для производителя ПО и оборудования, является «цепочка поставок», производители медицинского ПО и оборудования не являются исключением), о защите инфраструктуры больниц и производителей медицинского оборудования, внутренних баз с помощью системы защиты от таргетированных атак Group-IB Threat Detection System (TDS).

Мы также можем применять систему предотвращения мошенничества Secure Portal для защиты личных кабинетов пользователей клиник для того, чтобы никто не перехватывал их логины-пароли и не получал доступ к их личной информации.

Помимо этого, мы предоставляем услуги аудита и анализа рисков, а также построения модели угроз. Когда разрабатывается какое-то решение, проводится автоматизация или внедряется какой-то сервис, мы можем проверить, насколько такая инфраструктура устойчива против возможных кибератак.

Можете ли вы рассказать нам о типичных шагах, необходимых для того, чтобы клиент начал понимать ценность услуг и решений Group-IB ?

- Для нашей страны раньше была характерна следующая схема: стать жертвой, понять, что ты на этом можешь терять деньги, клиентов, нести репутационный ущерб, и только после этого задуматься о безопасности.

Постепенно такой подход начинает меняться. Финансовая отрасль, например, не ждет, пока какой-то банк или его клиент будет взломан. Они заранее понимают потенциальный ущерб и поэтому стараются максимально себя защитить.

Но так ведут себя не все отрасли. Если мы говорим о медицине, то, чуть гиперболизируя, если у какой-то компании массово начнут выходить из строя кардиостимуляторы путем действий злоумышленников, такой компании вскоре не будет. Как только компания это осознает, она начнет задумываться об определенных действиях. Мы призываем как сами компании (будь то медицинские учреждения или производители оборудования/ПО), так и государство в лице регуляторов задуматься об обязательных процедурах проверки и защиты всех критичных процессов и активов, а также о разработке единых стандартов защиты всех решений подобного рода.